Bei Informationssicherheit geht es in erster Linie um den Schutz Ihrer Unternehmenswerte. In unserer Miniserie erläutern wir Ihnen Begrifflichkeiten, Konzepte und Wissenswertes rund um Informationssicherheitsmanagement in Unternehmen.

Teil 1: Die Basics

Teil 2: Das ISMS im Unternehmen

Teil 3: Schwachstellen, Bedrohungen, Risiken

Was ist Risikomanagement?

Mit Hilfe des Risikomanagements nach ISO 27001 versuchen Unternehmen, mögliche Informationssicherheitsrisiken zu identifizieren, zu bewerten und ihr Gesamtrisiko durch geeignete Maßnahmen zu reduzieren. Risikoidentifikation, -bewertung und -behandlung gehören zu den wichtigsten Schritten im Ihrem ISMS-Projekt, da diese die Grundlage für die Informationssicherheit in Ihrem Unternehmen bilden. Die ISO 27001 fordert von Unternehmen zu ermitteln, welche Schäden durch mögliche Informationssicherheitsvorfälle auftreten könnten, um anschließend geeignete Maßnahmen zu definieren, die die Wahrscheinlichkeit und die Auswirkungen von solchen Vorfällen verringern. Darüber hinaus muss die Höhe der Risiken beurteilt werden, damit diese in ihrer Behandlung angemessen priorisiert werden können.

Bei der Auswahl ihrer Methodik für das Risikomanagement lässt die ISO 27001 Unternehmen die freie Wahl – die Methodik muss jedoch nachvollziehbar und dokumentiert sein.

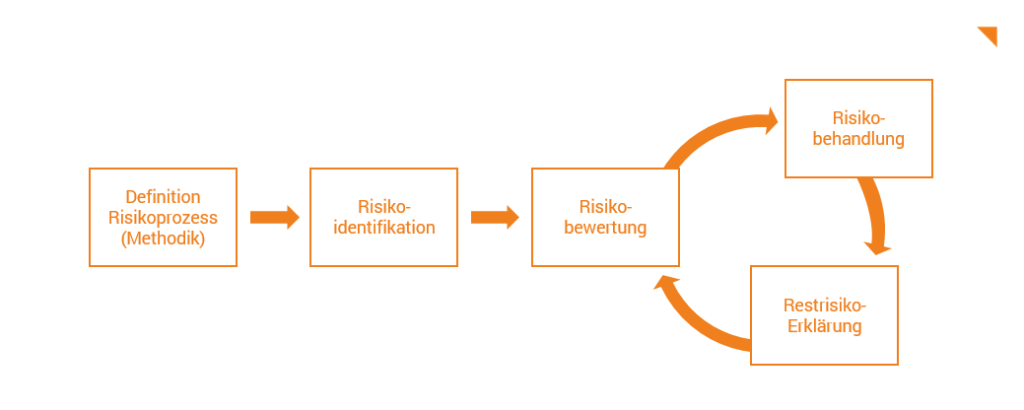

Üblicher Risikomanagementprozess

Eine übliche Vorgehensweise im Risikomanagement, die sich für die meisten Unternehmen sehr gut eignet, sieht fünf Phasen vor, welche in regelmäßigen Zyklen wiederholt werden müssen (siehe Abbildung).

1. Definition Risikoprozess (Methodik)

Zu Beginn des Risikomanagements erarbeiten Sie eine Methodik, die den Risikomanagementprozess darstellt und den oben genannten Anforderungen der ISO 27001 genügt. Dabei sollten alle im Schaubild dargestellten Phasen abgedeckt werden. Ebenso ist die Überwachung und Überprüfung der identifizierten Risiken sowie die Kommunikation dieser Richtung Management zu beschreiben.

2. Risikoidentifikation

Die Risikoidentifikation ist ein komplexer und enorm wichtiger Schritt im Risikomanagementprozess. Interviews mit unterschiedlichen Abteilungsleitern Ihres Unternehmens sowie Asset-Ownern helfen Ihnen dabei, schützenswerte Assets, Bedrohungen und Maßnahmen, Schwachstellen und schließlich die damit verbundenen Risiken zu identifizieren.

2.1 Identifizierung von Assets

Um schützenswerte Assets Ihres Unternehmens zu identifizieren, können Sie beispielsweise auf bereits bestehende Asset-Register zurückgreifen, Interviews mit den Fachabteilungen in Ihrem Unternehmen führen oder Netzwerk-Scans und Prozesslandkarten heranziehen.

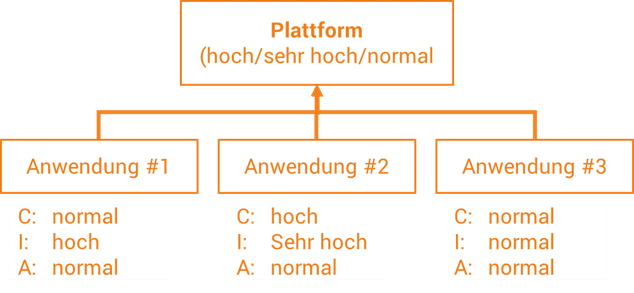

Die identifizierten Assets ordnen Sie anschließend entsprechend der von ihnen verarbeiteten, schützenswerten Informationen. Je wichtiger ein Asset für das Unternehmen oder je größer der potenzielle Schaden bei einem Ausfall des Assets oder des Verlusts der verarbeiteten Informationen ist, desto schützenswerter ist das Asset. Eine solche Einstufung wird üblicherweise in einer Schutzbedarfsfeststellung für die drei Schutzziele (CIA) durchgeführt.

Verfügt Ihr Unternehmen über eine Vielzahl von Assets, kann dieser Schritt naturgemäß einen großen Aufwand für Sie bedeuten. Da die Bewertung der Assets durch oder unter Einbeziehung ihrer Asset-Owner geschehen sollte, bietet es sich in einem solchen Fall an, den Bewertungsprozess zu vereinfachen. Dies kann durch Vererbungsprozesse oder -hierarchien geschehen, die den Schutzbedarf der Assets regeln. Stellt ein Dienstleister beispielsweise eine Plattform bereit, auf der verschiedene Anwendungen betrieben werden, so kann der Schutzbedarf der Plattform durch die betriebenen Anwendungen nach dem Maximalprinzip berechnet werden

2.2 Identifizierung von Bedrohungen und Maßnahmen

Zur Identifizierung von Bedrohungen und entsprechenden Maßnahmen empfiehlt es sich, Best Practice-Kataloge heranzuziehen. Die ISO 27001 lässt Ihnen bei der Auswahl freie Hand.

Beispiele:

| Bedrohungskataloge | Maßnahmenkataloge |

| ENISA Threat Taxonomy | ISO/IEC 27002:2013 |

| ISO/IEC 27005:2018 | CIS Controls 7.1 |

| BSI IT-Grundschutz Kompendium | NIST 800-53 rev.5 |

2.3 Identifizierung von Schwachstellen

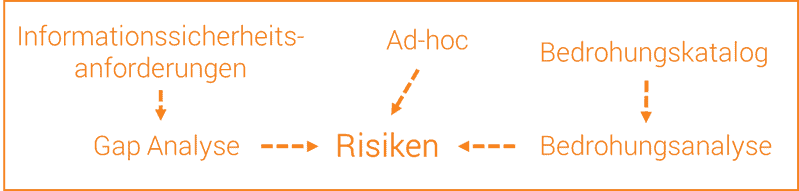

Mit Hilfe einer Gap-Analyse, die entweder über eine Selbstauskunft, Interviews oder ein Audit erfolgt, können Sie Abweichungen Ihres Unternehmens zu den Informationssicherheitsanforderungen feststellen. Durch nicht erfüllte Anforderungen können Ihrem Unternehmen Risiken entstehen.

Es ist hilfreich, nach einer solchen Gap-Analyse auch eine Bedrohungsanalyse durchzuführen, in welcher Bedrohungen für Ihre Assets identifiziert und auf Relevanz untersucht werden. Dadurch vermeiden Sie, dass durch Lücken in Ihren Informationssicherheitsanforderungen wichtige Aspekte übersehen werden.

2.4 Identifizierung der Risiken

Identifizierte Schwachstellen in der Gap- oder Bedrohungsanalyse ergeben Risiken. Diese sollten in ein Risikoinventar überführt werden, um eine Gesamtübersicht über alle Risiken des Unternehmens zu erhalten.

3. Risikobewertung

Durch Interviews mit den Abteilungsleitern bzw. Asset-Ownern Ihres Unternehmens bewerten Sie mögliche Auswirkungen und Eintrittswahrscheinlichkeiten der zuvor identifizierten Risiken. Aus der Eintrittswahrscheinlichkeit und der potenziellen Schadenshöhe erhalten Sie Risikowerte, die üblicherweise anhand einer Risikomatrix eingeordnet werden können (siehe Schaubild). Anhand dieser Werte können Sie im Anschluss Ihre Maßnahmen zur Risikobehandlung priorisieren.

4. Risikobehandlung

Auch für die Risikobehandlung müssen Sie Mitarbeiter Ihres Unternehmens, in diesem Fall zusätzlich zu dem Asset-Owner auch den jeweiligen Risk-Owner sowie ggf. technisch Verantwortliche, zur Ermittlung der geeigneten Behandlungsmethoden und ‑maßnahmen miteinbeziehen.

Grundsätzlich stehen Ihnen verschiedene Herangehensweisen offen, mit denen Sie Ihre Risiken behandeln, reduzieren oder akzeptieren können:

- Vermeidung: Das Risiko wird durch Änderungen am Asset vermieden (Beispiel: Bestimmte, vertrauliche Informationen werden nicht mehr durch eine Anwendung verarbeitet, sodass diese Daten bei einer Sicherheitslücke nicht länger gefährdet sind).

- Minderung: Das Risiko wird durch mitigierende Maßnahmen verringert (Beispiel: Sicherheitslücken werden geschlossen).

- Akzeptanz: Das Risiko wird durch den Risk-Owner akzeptiert (Beispiel: Der Aufwand zur Behebung wäre zu groß und der resultierende Schaden sehr gering).

- Transfer: Das Risiko wird an Dienstleister oder eine Versicherung ausgelagert (z.B. wird eine Anwendung statt von der eigenen IT-Infrastruktur durch einen externen Dienstleister oder Cloud-Service betrieben, welcher sich selbst um den Betrieb kümmert).

Alle resultierenden Maßnahmen aus der Risikovermeidung, -minderung oder dem Risikotransfer werden in einem Risikobehandlungsplan festgehalten und regelmäßig überwacht, um sicherzustellen, dass die Maßnahmen auch durchgeführt werden.

5. Restrisikoerklärung

Für Risiken, die Sie nicht vollständig vermeiden können, ist das Restrisiko nach Durchführung von gegebenenfalls mitigierenden Maßnahmen erneut zu bewerten. Diese Restrisiken sind je nach Höhe weiter zu mindern oder durch den Risk-Owner zu akzeptieren.

Die akzeptierten Risiken werden gemäß der von Ihnen zu Beginn Ihres ISMS-Projekts festgelegten Methodik in einer Restrisikoerklärung dargestellt, die vom Risk-Owner (gegebenenfalls dem Management) zur Kenntnis zu nehmen ist. Auch akzeptierte Risiken sollten regelmäßig überprüft werden.

Es empfiehlt sich, die Akzeptanz von (Rest-)Risiken je nach Risikohöhe einzuschränken, um zu verhindern, dass hohe Risiken im Unternehmen ohne Kenntnis des Managements einfach hingenommen werden.