Bei Informationssicherheit geht es in erster Linie um den Schutz Ihrer Unternehmenswerte. In unserer Miniserie erläutern wir Ihnen Begrifflichkeiten, Konzepte und Wissenswertes rund um Informationssicherheitsmanagement in Unternehmen.

Teil 1: Die Basics

Teil 2: Das ISMS im Unternehmen

Teil 4: Risikomanagement im Unternehmen

Was sind Schwachstellen?

Als Schwachstelle bezeichnet man im Zusammenhang mit dem Informationssicherheitsmanagement eine Sicherheitslücke in IT-Systemen einer Organisation. Unternehmen kann dann Schaden entstehen, wenn Angreifer diese Schwachstellen ausnutzen, indem sie beispielsweise auf IT-Systeme zugreifen und Unternehmensdaten entwenden oder manipulieren. Bleiben Schwachstellen unerkannt, oder werden sie unsachgemäß behandelt, können sie für Unternehmen existenzbedrohliche Folgen nach sich ziehen.

Mithilfe eines Informationssicherheitsmanagementsystems (ISMS) können Unternehmen ihren Umgang mit Schwachstellen durch festgelegte Prozesse und Regeln organisieren. So werden Schwachstellen üblicherweise im Risikomanagement identifiziert und entsprechend einer zuvor festgelegten Methodik behandelt. Dabei ist das Ziel neben der frühzeitigen Erkennung von Sicherheitslücken auch die Stärkung und Verbesserung des Schutzes von Unternehmensassets.

| Schwachstelle |

| Unzureichender Schutz von Gebäuden |

| Unzureichende Zugangskontrollen |

| Unverschlüsselte Informationen |

| Sicherheitslücke in Software |

Schwachstellen - Beispiele

Was sind Bedrohungen?

Bedrohungen sind Ursachen eines unerwünschten Vorfalls (Incident), der einem Unternehmen schaden könnte. Bedrohungen bestehen dauerhaft und können unerkannte oder nicht angemessen adressierte Schwachstellen in Unternehmen zu dessen Ungunsten ausnutzen. Im Annex der ISO/IEC 27005:2018 ist eine Auflistung typischer Bedrohungen zu finden. Nach Definition des BSI werden Bedrohungen, die eine Schwachstelle ausnutzen, zu Gefährdungen. Dem IT-Grundschutz-Kompendium kann eine öffentlich abrufbare Übersicht über elementare Gefährdungen entnommen werden.

Nicht für jede Schwachstelle ist zwangsläufig jede Art von Bedrohung relevant. So kann beispielsweise eine nicht über das Internet erreichbare Anwendung eine Schwachstelle aufweisen. Aufgrund der fehlenden externen Erreichbarkeit entsteht hieraus jedoch kein Risiko durch externe Angreifer, da die Schwachstelle nicht durch diese ausgenutzt werden kann. Auch Schwachstellen, die nicht von aktuellen Bedrohungen ausgenutzt werden können, sollten jedoch vom Unternehmen dokumentiert werden, damit es auf neue Bedrohungen zeitnah reagieren kann.

| Schwachstelle | Mögliche Bedrohung |

| Unzureichender Schutz von Gebäuden | Diebstahl |

| Unzureichende Zugangskontrollen | Mutwillige Beschädigung |

| Unverschlüsselte Informationen | Informationsdiebstahl |

| Sicherheitslücke in Software | Unautorisierter Zugriff durch Dritte |

Schwachstellen und zugehörige mögliche Bedrohungen - Beispiele

Was sind Risiken?

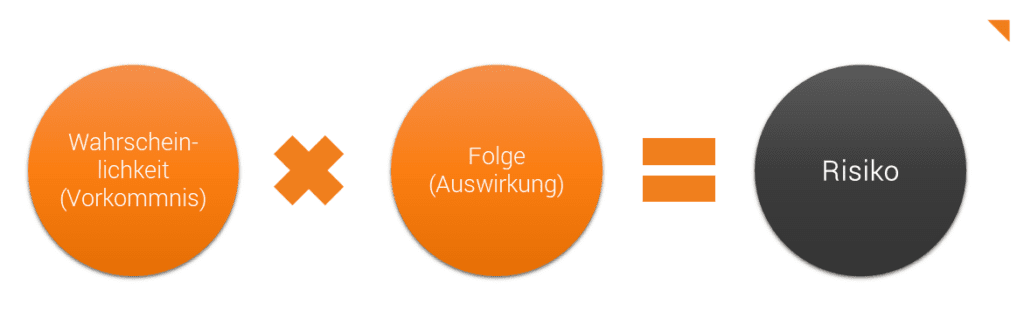

Ein Risiko entsteht, wenn eine Bedrohung auf die Schwachstelle eines Assets trifft und damit die Informationssicherheit dieses Assets negativ beeinträchtigt. In der Informationssicherheit führen Risiken potenziell den Verlust der wesentlichen Schutzziele herbei. Risiken werden üblicherweise in einem Informationssicherheitsrisikomanagemenprozess identifiziert, analysiert, bewertet und behandelt. Voraussetzung für die Identifizierung von Risiken ist die vorherige Identifizierung von Assets, Schwachstellen und Bedrohungen. Bei unvollständigen Daten können Risiken nicht vollständig bewertet werden.

Zu bekannten Assets können Risiken zugeordnet werden, indem ihre Schwachstellen und Bedrohungen identifiziert werden. Mittels systematischer Ansätze werden diese Risiken in der Risikoanalyse bewertet und auf ihre Eintrittswahrscheinlichkeiten und potenziellen Auswirkungen untersucht. Anhand dieser Bewertung werden gegebenenfalls Maßnahmen zur Risikominderung definiert. Als Ergebnis dieser Schritte ergibt sich eine Liste von Risiken, die die jeweiligen Risikoverantwortlichen, die Risikobewertungen sowie die daraus resultierenden Maßnahmen beinhaltet. Auf Grundlage der Risikobewertung können Schwachstellen anhand ihrer Kritikalität priorisiert werden.