Unsere Security Analysten decken während ihrer Penetrationstests immer wieder Einfallstore in IT-Systemen und Anwendungen auf, die erhebliche Risiken für die Unternehmenssicherheit darstellen. Dabei begegnen ihnen vermehrt die gleichen Schwachstellen in unterschiedlichen IT-Assets, die teilweise schon seit Jahren bekannt sind. In unserer Mini-Serie stellen wir unsere Top 5 auffälligsten Schwachstellen aus 2020 vor. Teil 5: SMB 1.0 & SMB Signing

Hintergrund zur Schwachstelle

Das Server Message Block Protokoll (SMB) ist ein weit verbreitetes Netzwerkprotokoll, das hauptsächlich zum Austausch von Dateien und Druckaufträgen verwendet wird. Insbesondere in Windows-Umgebungen spielt es eine zentrale Rolle, da neben dem Transfer von Daten auch Remote Procedure Calls (RPC) über SMB abgebildet werden können.

SMB Signing ist ein zusätzlicher Mechanismus, um die Sicherheit des SMB-Protokolls zu erhöhen. Dabei wird jedes SMB Paket vom Sender signiert und vom Empfänger entsprechend verifiziert. Angreifer können signierte SMB Pakete nicht verändern, wodurch viele Angriffsvektoren eingeschränkt werden.

Beispielhafter Hackerangriff und seine Folgen

Eine der ältesten Versionen des SMB-Protokolls ist SMBv1, das neben sehr bekannten Schwachstellen wie EternalBlue oder SMBLost generelle Sicherheitsprobleme mit sich bringt. Die aktuell neuste Version des SMB-Protokolls ist SMBv3, das erhebliche Sicherheitsvorteile gegenüber seinen Vorgängerversionen besitzt.

Innerhalb unserer Jahres-Statistik kamen sowohl SMBv1 als auch fehlendes SMB Signing relativ häufig vor. Ein erstaunliches Resultat, wenn man bedenkt, dass die Statistik auch reine Applikationstests und Pentests auf nicht Windows-basierten Umgebungen enthält. Dabei können die Folgen einer erfolgreichen Ausnutzung kritisch sein.

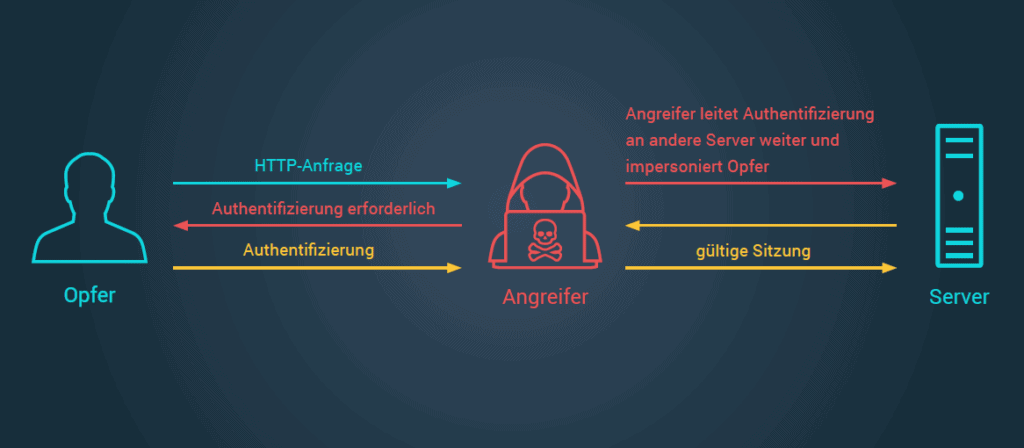

Doch auch neuere Versionen des SMB Protokolls können für Angriffe anfällig sein. Einer der bekanntesten dieser Angriffe ist der NTLM Relay Angriff, bei dem die Authentifizierung eines Benutzers an ein anderes System weitergereicht wird. Wird auf SMB Ebene keine Signierung von Paketen erzwungen, kann ein Angreifer sich so als ein anderer Benutzer ausgeben, wie im Folgenden schematisch dargestellt wird:

Maßnahmenempfehlung

Das SMBv1 Protokoll ist stark veraltet und alle modernen Geräte unterstützen die Verwendung von neueren SMB-Versionen sowie von SMB Signing. Solange Legacy-Systeme also keine Rolle spielen, sollte die Verwendung von SMBv1 vermieden und SMB Signing von Servern erzwungen werden. In Legacy-Umgebungen sollte auf ein ausreichendes Patch Level der entsprechenden Systeme geachtet werden und externer Zugriff zu den entsprechenden Netzwerken gut abgesichert sein.

Bitte beachten Sie, dass es sich hierbei um eine allgemeingültige Maßnahmenempfehlung handelt. Gern unterstützen wir Sie mit individuellen Lösungen. Sprechen Sie uns gern an.

In unserem Jahresbericht 2020 finden Sie mehr zu unseren Top 5 auffälligsten Schwachstellen und weitere spannende Themen.Block hinzufügen