Der Digital Operational Resilience Act (DORA) wird ab dem 17. Januar 2025 Anwendung finden. Zusätzlich zu routinemäßigen Prüfungen der Betriebsstabilität wird damit für bestimmte Finanzunternehmen auch die Durchführung von bedrohungsorientierten Pentests (Threat-Led Penetration Testing (TLPT)) alle drei Jahre verpflichtend.

Die detaillierten Anforderungen von DORA an TLPT werden in den entsprechenden technischen Regulierungs- (RTS) und Implementierungsstandards (ITS) ausgestaltet und stehen damit zum jetzigen Zeitpunkt noch nicht vollständig fest. Was wir aus der Ende 2023 erschienenen Konsultationsfassung der RTS/ITS bereits wissen, teilen wir in diesem Artikel mit Ihnen, und beantworten die wichtigsten Fragen:

- Was ist TLPT?

- Wer muss TLPT durchführen?

- Welche Akteure wirken an TLPT mit?

- Wie läuft TLPT im Detail ab?

- Ist TLPT unter DORA dasselbe wie TIBER-DE?

- Wie kann ich mich bereits jetzt auf TLPT vorbereiten?

- Was wissen wir und wie geht es weiter?

Was ist TLPT?

Threat-Led Penetration Testing (bedrohungsorientiertes Pentesting) ist eine erweiterte Form des Red Teamings, mithilfe dessen die Resilienz und Sicherheit kritischer und wichtiger Funktionen in Finanzunternehmen getestet werden soll.

‘[Der Ausdruck] "bedrohungsorientierte Penetrationstests (TLPT — Threat-Led Penetration Testing)“ [bezeichnet] einen Rahmen, der Taktik, Techniken und Verfahren realer Angreifer, die als echte Cyberbedrohung empfunden werden, nachbildet und einen kontrollierten, maßgeschneiderten, erkenntnisgestützten (Red-Team-) Test der kritischen Live-Produktionssysteme des Finanzunternehmens ermöglicht.

DORA, Artikel 3, Absatz 17

Vor der eigentlichen Testphase steht im TLPT eine Bedrohungsanalyse (Threat Intelligence), in der Informationen zu relevanten aktuellen, branchen- und unternehmensspezifischen Bedrohungen gesammelt werden. Basierend darauf werden realitätsnahe Angriffsszenarien definiert, in denen verschiedene Angriffsoberflächen, wie physische Angriffe, Social Engineering und technische Angriffsvektoren abgedeckt werden. Anschließend werden diese Angriffsszenarien in Form eines Red Team Assessments umgesetzt. Der Fokus liegt dabei auf einer möglichst realitätsnahen Überprüfung der Produktivsysteme.

TLPT unterscheidet sich damit von klassischen Pentests, die in der Regel auf eine vollständige Testabdeckung einzelner Assets optimiert sind. DORA fordert die Durchführung von TLPT als ergänzendes Mittel zu klassischen, Asset-basierten Pentests, nicht als Ersatz.

Wer muss TLPT durchführen?

Nicht alle von DORA betroffenen Finanzinstitute sind automatisch zur Durchführung von TLPT verpflichtet. Zuständige nationale Aufsichtsbehörden (in Deutschland die BaFin) oder die EZB identifizieren diejenigen Unternehmen, die TLPT durchführen müssen und informieren sie über ihre Verpflichtung.

Zur Identifikation berücksichtigt die jeweilige Behörde das Proportionalitätsprinzip und folgende weitere Kriterien:

- Wirkungsbezogene Faktoren, darunter insbesondere, inwieweit sich die vom Finanzunternehmen erbrachten Dienstleistungen und Tätigkeiten auf den Finanzsektor auswirken

- Bedenken hinsichtlich der Finanzstabilität, einschließlich des systemischen Charakters

- Das Risikoprofil, der IKT-Reifegrad des Finanzunternehmens oder einschlägige technologische Merkmale

Quelle: Konsultationsfassung des RTS zu TLPT

Auch externe Drittanbieter dieser Finanzinstitute müssen in den Testumfang einbezogen werden, wenn sie IT-Systeme oder Anwendungen betreiben oder bereitstellen, die eine kritische oder wichtige Funktion für das Finanzunternehmen unterstützen. Dazu muss dieses Finanzunternehmen vertraglich sicherstellen, dass die relevanten Drittanbieter an der Durchführung eines TLPT mitwirken.

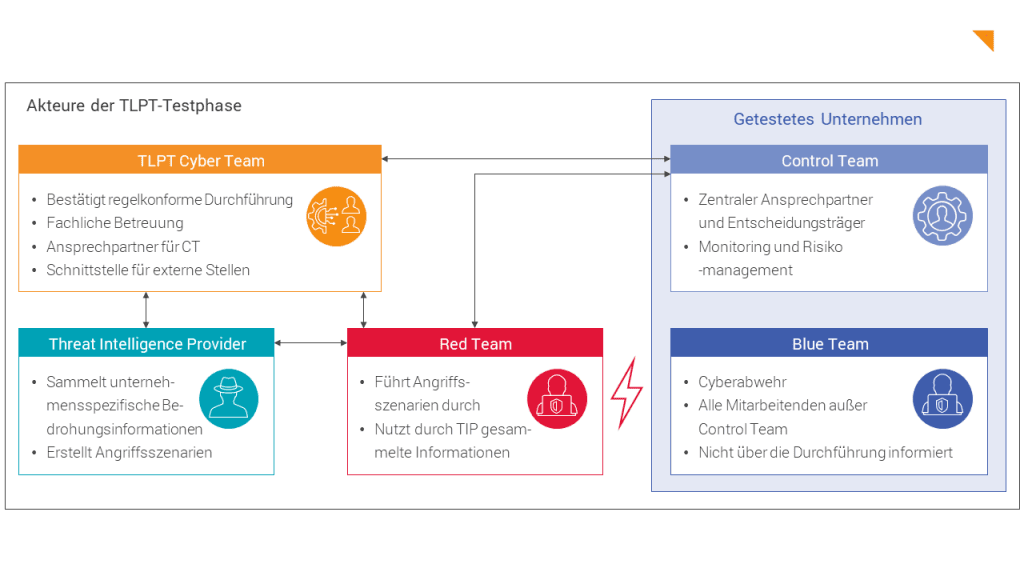

Wer sind die Akteure bei einem TLPT?

TLPT Cyber Team (TCT)

Das TLPT Cyber Team ist in Deutschland bei der Deutschen Bundesbank angesiedelt und begleitet Finanzunternehmen bei der Durchführung eines TLPT. Zusätzlich attestiert das TCT die korrekte Durchführung des Tests nach dessen Abschluss. Die BaFin nimmt eine Aufsichtsrolle ein und wird zu bestimmten Teilen des Tests hinzugezogen.

Control Team (CT)

Das Control Team nimmt innerhalb des getesteten Unternehmens eine koordinierende Rolle ein. Es steuert die Durchführung des kompletten TLPT. Zu den Aufgaben gehört das Risikomanagement, das operative Management der Testaktivitäten, sowie die Auswahl der externen Provider.

Blue Team

Das Blue Team ist das unternehmensinterne Team, das operativ die IT-Sicherheit der IT-Infrastruktur überwacht und Maßnahmen im Fall eines Cyberangriffs durchführt.

Threat Intelligence Provider (TIP)

Der Threat Intelligence Provider stellt die allgemeinen, branchenspezifischen und unternehmensspezifischen Bedrohungsinformationen bereit. Es ist verpflichtend, dass es sich um einen externen Provider handelt.

Red Team Provider (RTP)

Der Red Team Provider stellt das Team zur Durchführung der Sicherheitsüberprüfung.

Die Richtlinie zu TLPT enthält Anforderungen an TIP und RTP, die das beauftragende Unternehmen beachten muss. Dazu gehören einschlägige Zertifizierungen, nachgewiesene Branchenexpertise und Erfahrung aus bereits abgeschlossenen vergleichbaren Projekten. Um die Auswahl zu vereinfachen, können Threat Intelligence und Red Team vom selben externen Provider bereitgestellt werden, sofern eine personelle Trennung garantiert werden kann.

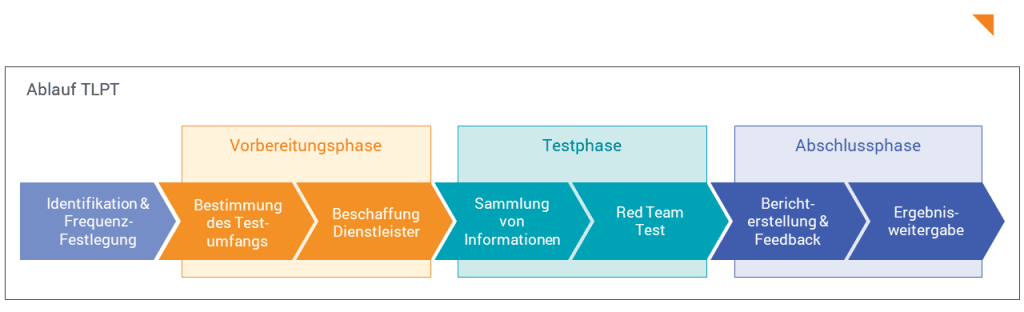

Wie läuft ein TLPT im Detail ab?

Der TLPT wird vom durchführenden Unternehmen zusammen mit dem TLPT Cyber Team der Deutschen Bundesbank und gegebenenfalls der BaFin initiiert. Bei der Durchführung durchläuft ein Projekt drei Phasen, die im Folgenden zusammengefasst sind:

Vorbereitungsphase

Als Grundlage für die Initiierung und auch die Vorbereitung dient ein Bericht zur nationalen Bedrohungslage der Deutschen Bundesbank, der aktuelle und allgemeine Informationen über Bedrohungen in der Finanzbranche enthält. Zusätzlich legt das zu testende Finanzunternehmen den Testumfang fest und definiert dabei einen ersten Entwurf an Zielen (Flags) für den RTP, die im weiteren Verlauf verfeinert und aktualisiert werden.

Aus diesen ersten Schritten gehen zwei Dokumente hervor: ein Projektplan und eine Umfangsspezifikation.

Die Umfangsspezifikation wird der zuständigen Aufsichtsbehörde vorgelegt. Etwaige Kommentare können vom TCT eingebracht werden. Gegen Ende der Vorbereitungsphase werden die (externen) Threat-Intelligence und Red-Team Provider eingebunden und über den Projektplan und den geplanten Umfang informiert.

Testphase

Zu Beginn der Testphase ermittelt der TIP die unternehmensspezifische Bedrohungslage und stellt diese in einem Bericht zusammen. Als Grundlage dafür dienen zum einen der Bericht zur nationalen Bedrohungslage und zum anderen zur Verfügung gestellte interne Unternehmensinformationen. Das Ergebnis der Arbeit des TIP ist der Bericht zur unternehmensspezifischen Bedrohungslage, in dem konkrete Angriffsszenarien für den RTP vorgeschlagen werden. Aus diesem Bericht werden mindestens drei geeignete Angriffsszenarien ausgewählt, die vom RTP durchgeführt werden sollen. Der RTP plant daraufhin die konkrete Testdurchführung und erstellt einen Testplan, der vom Control Team und dem TLPT Cyber Team freigegeben werden muss. Diese zwei vorbereitenden Arbeiten sollen etwa ein Drittel der Testphase in Anspruch nehmen.

Den Hauptteil der Testphase mit einer Dauer von mindestens 12 Wochen bildet das eigentliche Assessment durch den RTP. Während dieser aktiven Testphase führt der RTP die definierten Angriffsszenarien aus. Dabei werden Schwachstellen identifiziert und ausgenutzt, um die vorab festgelegten Flags zu erreichen. Während der gesamten aktiven Testphase stehen die Tester des RTP im Austausch mit dem Control Team und gegebenenfalls dem TLPT Cyber Team und erstatten Bericht über erzielte Fortschritte. Der TIP steht auf Anfrage des Control Teams für zusätzliche Beratung zur Verfügung und liefert bei Bedarf weitere Bedrohungsinformationen. Sofern nötig, passt der RTP die Durchführung seiner Tests auf Basis dieser neuen Informationen an.

Abschlussphase

Den ersten Abschnitt der Abschlussphase bildet die Erstellung der Ergebnisberichte. Im Testbericht des RTP werden die identifizierten Schwachstellen festgehalten. Zusätzlich werden im Testbericht des Blue Teams die von ihm erkannten Angriffsversuche sowie durchgeführte Gegenmaßnahmen dokumentiert. DORA schreibt vor, dass die Ergebnisse von Red und Blue Team gemeinsam besprochen werden, um Verbesserungen der Verteidigungsmaßnahmen zu erörtern.

Die Ergebnisse fließen in einen Abschlussbericht ein, der vom Finanzunternehmen erstellt wird. Dieser enthält unter anderem einen Behebungsplan, der die notwendigen Maßnahmen zur Verbesserung der Sicherheit und einen Zeitplan für deren Implementierung enthält. Technische Details zu Schwachstellen sind hingegen kein Bestandteil. Der Abschlussbericht muss der Deutschen Bundesbank vorgelegt werden, um die ordnungsgemäße Durchführung des TLPT zu bestätigen.

Ist TLPT unter DORA dasselbe wie TIBER-DE?

Wer mit dem TIBER-DE Framework bereits vertraut ist, wird viele der oben beschriebenen Prozesse und Akteure wiedererkennen, denn größtenteils orientieren sich die Anforderungen und Abläufe von TLPT unter DORA an TIBER-DE.

Im Gegensatz zu TIBER-DE, das für Unternehmen vollkommen freiwillig ist, verpflichtet DORA bestimmte Finanzunternehmen zur Durchführung von TLPT als aufsichtliche Maßnahme.

Ein weiterer wichtiger Unterschied liegt in der Anerkennung von internen Testern: Während TIBER-DE die Nutzung interner Tester ausschließt, gestattet DORA sie unter bestimmten Voraussetzungen.

Auch in der Durchführung selbst gibt es kleinere Unterschiede: So ist beispielsweise die abschließende Besprechung der Ergebnisse zwischen dem externen Red Team und dem unternehmensinternen Blue Team unter DORA verpflichtend, unter TIBER-DE lediglich empfohlen.

Wie kann ich mich als betroffenes Unternehmen bereits jetzt auf TLPT vorbereiten?

Sie rechnen damit, dass Sie von Ihrer zuständigen Aufsichtsbehörde zur Durchführung eines TLPT aufgefordert werden? Treffen Sie bereits jetzt vorbereitende Maßnahmen, die später hilfreich für eine reibungslose und effiziente Durchführung sind.

Definition von kritischen oder wichtigen Funktionen

Eine zentrale Anforderung von DORA, die auch für einen TLPT essenziell ist, ist die Definition von kritischen oder wichtigen Funktionen und den damit verbundenen Assets in Ihrem Unternehmen. Bereits im ersten Schritt, der Umfangsspezifikation für den TLPT, wird eine Übersicht über diese Assets benötigt.

Integration in die zentrale Überwachungslösung

Stellen Sie sicher, dass alle im vorherigen Schritt definierten Assets in Ihre zentrale Überwachungslösung (SIEM) integriert sind und damit aktiv überwacht werden.

Absprachen mit relevanten Drittanbietern

Es bietet sich an, bereits früh relevante Drittanbieter anzusprechen, die höchstwahrscheinlich an einem TLPT mitwirken müssen. Falls dies noch nicht geschehen ist, sollten aktuell bestehende und kommende Verträge angepasst werden, um relevante Drittanbieter zur Mitwirkung an einem TLPT zu verpflichten.

Proaktive kleinere Red Team Assessments

Selektiv können auch bereits vorab kleinere Red Team Assessments helfen, um die defensiven Maßnahmen einem ersten Test zu unterziehen. Diese Assessments können mit einem reduzierten Umfang und unabhängig von einem TLPT durchgeführt werden. Zusätzlich zu den technischen Aspekten können sie allen beteiligten Stakeholdern helfen, wichtige Eckpunkte in der Umfangsbestimmung, Vorbereitung und Durchführung eines Assessments kennenzulernen und im ersten TLPT einzubringen.

Für Drittanbieter: Bündelung von erforderlichen TLPT

Drittanbieter können auch bereits Vorbereitungen treffen. Wenn eine Dienstleistung, die kritische oder wichtige Funktionen unterstützt, für mehrere Finanzunternehmen angeboten wird, hilft es, möglichst frühzeitig alle betroffenen Kunden zu ermitteln. DORA bietet die Möglichkeit, mehrere TLPT bei einem Dienstleister zu bündeln, wenn dieselbe Dienstleistung für verschiedene Kunden erbracht wird. So sollen doppelte Tests vermieden und Aufwand gespart werden.

Zusammenfassung: Was wissen wir Stand jetzt?

DORA fordert von großen Finanzunternehmen die Durchführung eines Threat-Led Penetration Tests (TLPT) alle drei Jahre. Im Fokus des Tests stehen alle Systeme, die kritische oder wichtige Funktionen des Unternehmens unterstützen. Dabei sind Dienste, die Drittanbieter bereitstellen, eingeschlossen. Details zur Ausgestaltung von TLPT finden sich in der Konsultationsfassung des RTS von November 2023. Wenn Sie einen TLPT durchführen müssen, lohnt es sich bereits jetzt, die betroffenen Systeme und Dienstleister zu identifizieren und sicherzustellen, dass geschlossene Verträge die Mitwirkung an einem TLPT beinhalten. Neben dem Finanzunternehmen und den relevanten Drittanbietern sind weitere Parteien beteiligt. Dazu zählen das TLPT Cyber Team, angesiedelt bei der Deutschen Bundesbank, sowie Provider für Red Teaming (RTP) und Threat Intelligence (TIP).

Ausblick

Die finale Fassung des RTS wird Mitte 2024 erwartet. In allen Fällen lohnt es sich, über anstehende Änderungen auf dem Laufenden zu bleiben. Selbstverständlich werden wir Sie in unseren News weiterhin zu allen Entwicklungen informieren.

Sie möchten sich durch proaktive kleinere Red Team Assessments auf TLPT vorbereiten oder wünschen Unterstützung bei Ihrer Vorbereitung auf DORA?